Наистина ли знаете къде са слабите места в сигурността ви?

Клиентите ни се оценяват с помощта на нашата уникална методология за оценка на информационната сигурност, базирана на NSA-ISAM, NIST 800-53 и Baldrige Cybersecurity Excellence Builder на NIST – уникална комбинация, която няма да видите никъде другаде в световен мащаб.

В Atlant Security предоставяме на нашите клиенти повече от оценка на риска за информационната сигурност. Ще ви предоставим и консултации по всяка открита от нас информация, така че да знаете как точно да премахнете завинаги риска за сигурността на вашата компания. Това ще включва подробен план за действие със стъпки, които да следвате, и ясни цели, които ще гарантираме, че ще постигнете, за да не допускате нарушения на сигурността, които могат да струват на бизнеса ви ценно време и пари. Това означава, че предлагаме цялостно решение за вашия бизнес, за да не се налага да харчите повече пари другаде.

Забравете за скучните доклади. Ние разработваме за вас пълна програма за информационна сигурност с подробни стъпки, които да се следват от техническия ви екип. В миналото сме правили това за банки и атомни електроцентрали – сега е ваш ред да преминете през нашата оценка!

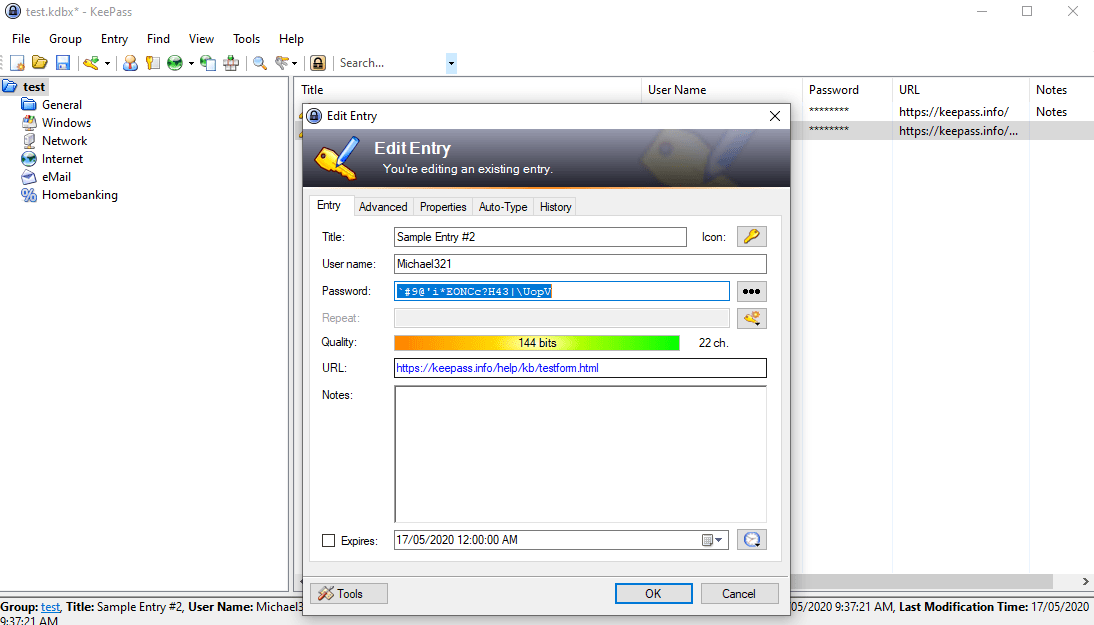

Хората съхраняват пароли навсякъде и използват повторно паролата си за онлайн пазаруване за служебния си имейл! На всичкото отгоре паролата им е P@ssword123 или нейна разновидност и се отгатва за 5 минути. Ние помагаме да се открият всички такива практики.

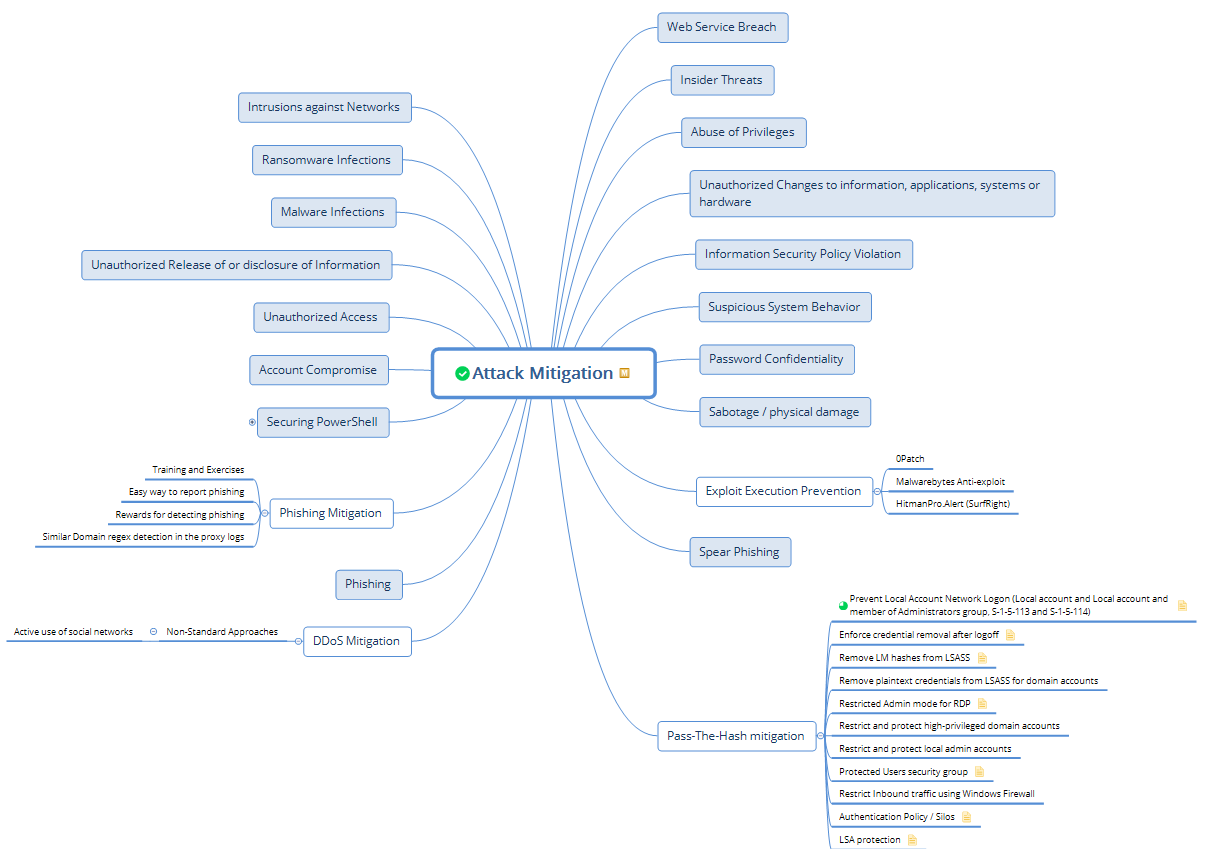

Проверяваме за съществуващи контроли за смекчаване на последиците от 17 вида кибератаки: компрометиране на акаунти, неоторизиран достъп, софтуер за откуп, проникване в мрежата, заразяване със злонамерен софтуер, саботаж, нарушаване на политиката за сигурност и др.

Ще проверим каква е ефективността на съществуващите усилия за повишаване на осведомеността за сигурността в бизнеса на клиента.

Също така ще открием всички бизнес области, в които служителите са особено уязвими към атаки със социален инженеринг и се нуждаят от допълнително специализирано обучение.

Microsoft 365 има над 280 настройки за сигурност. Amazon Web Services и Azure също имат стотици опции за конфигуриране на сигурността - ние ще открием и документираме всички възможности за подобряване на сигурността във вашата облачна инфраструктура.

Помагаме на нашите клиенти да открият слаби конфигурации за сигурност в ИТ инфраструктурата си, като проверяваме заздравяването на сървърни и мрежови устройства, заздравяването на настолни компютри, сигурността на мрежата и уеб услугите, сигурността на данните, резервните копия и др.

Колко уязвими машини/приложения може да има една компания в своята мрежа?

Колко ефективна е вашата програма за управление на уязвимостта?

Може ли достъпът до електронната ви поща да бъде лесно компрометиран и по какъв начин?

Могат ли хакерите да получат достъп до вашите съобщения за незабавни съобщения?

Може ли лесно да се изтегли информация чрез имейл?

3 въпроса:

1) Извършвали ли сте някога тест за проникване?

2) Извършена ли е по най-добрия възможен начин или сте я направили само поради съображения за съответствие?

3) Искате ли да проведете подходящ тест за проникване?

Разработването на софтуер трябва да бъдебърз, сигурен и ефективен процес. Спазвате ли правилните най-добри практики за разработване на сигурен софтуер и ако не, кои от тях трябва да се приложат спешно? Нашата оценка на сигурността ще установи това!

Политиките и процедурите са управляващите закони на дейността на компанията. Използват ли се вашите? Ефективни ли са те? Възпрепятстват ли те по някакъв начин дейността ви? Нека разберем!

Сигурната работа от вкъщи е един от аспектите на отдалечения достъп, но какво да кажем за партньорите от трети страни и за служителите, продавачите и гостите, наети от външни изпълнители? Отдалеченият достъп до чувствителни данни не се ограничава само до VPN.

Точно затова разширяваме защитата ви отвъд VPN и добавяме Zero-Trust като основен принцип на защита. Готови ли сте да преминете към следващата ера на контрол на достъпа, която вече се използва от Google, Microsoft и много други?

Антивирусната програма е само един от 12-те контролни елемента, които прове ряваме, за да установим доколко са защитени крайните ви точки от усъвършенствани хакерски атаки. Тези контроли помагат да се предотврати използването на тези устройства чрез злонамерени документи, скриптове, уязвимости от типа "0day" и др.

Можете ли да откриете нападател в мрежата си днес? Ако не, откъде сте сигурни, че те не са в мрежата ви? Ще тестваме вашите възможности за мониторинг на сигурността и ще ви предложим конкретни действия за тяхното укрепване.

Всяка програма за информационна сигурност, която изграждаме и изпълняваме за нашите клиенти, е различна. Техните екипи, инфраструктура, използвани приложения и бизнес цели са различни и ние често разширяваме услугите си, за да ги обслужваме по-добре.

Позволете ни да се погрижим за киберсигурността вместо вас!

Единственият начин да се очертае пътят на клиентите в областта на сигурността е да се прецени къде се намират и къде искат да бъдат след една година.

Резултатът от оценката на информационната сигурност е подробен доклад с дълбоко технически препоръки стъпка по стъпка, но истинската стойност на оценката е в плана на програмата за информационна сигурност, който ще получите.

Нашата услуга за управление на идентичността и достъпа Тя е част от CISO като услуга и е постоянно усилие през цялото време, през което работим с нашия клиент. През това време идентифицираме всички бизнес информационни активи и всички хора, които имат редовен или административен достъп до тях. Също така идентифицираме потенциални начини за атака или злоупотреба с достъпа и предлагаме компенсиращи контроли за тях.

Важна част от този проект е да се обучи целият екип на клиента за важността на това да не се използват повторно пароли и как да се използва ефективно мениджър на пароли.

Важна цел, която трябва да постигнем с всеки клиент, е да постигнем удостоверяване без парола – нещо, което постигаме с комбинация от услуги на Google (FIDO2), Microsoft (удостоверяване без парола), Yubico и използване на биометрични данни и физическа сигурност.

Всяка компания има различен пейзаж на заплахи поради данните, които съхранява, клиентите и конкурентите си, както и ресурсите, с които оперира.

Поради това има различни методи за атака хакерите могат да използват, за да компрометират сигурността на компанията и да постигнат целта си – да откраднат пари директно от счетоводния отдел, да откраднат поверителни данни или дори държи компанията за откуп, както се случи с този известен пробив в сигурността на адвокатска кантора.

Вземаме предвид всичко това, но също така разглеждаме основните видове атаки с всички наши клиенти при извършване на оценка на риска за информационната сигурност.

Изготвяме компенсаторни контроли за всички горепосочени и ги прилагаме за нашите клиенти в зависимост от бизнес приоритета и риска.

© 2020 Всички права запазени